Понятие и разновидности межсетевых экранов

Развитие современных технологий приводит к тому, что к сетевому обмену данными проявляют всё больше интереса. Это касается как частных лиц, так и организаций. В связи с этим возникает необходимость защищать конфиденциальные сведения, разрабатывая для этого эффективные системы. Межсетевой экран — одно из таковых решений, применяемых в подобных ситуациях.

Содержание

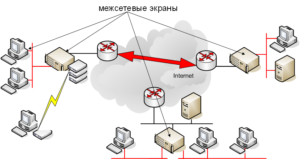

Назначение межсетевых экранов и их отличие от других сетевых устройств

Одна из главных функций сетевых экранов — защита от несанкционированного доступа посторонних лиц. Ее организуют для отдельных сегментов либо хостов в сети. Чаще всего проникновения третьих лиц связаны с уязвимостями в двух компонентах:

- программное обеспечение, установленное на ПК;

- сетевые протоколы, по которым легко узнавать отправителя.

Пока работает межсетевой экран, он сравнивает характеристики трафика, который проходит через то или иное устройство. Шаблоны уже известного вредоносного кода используются для получения максимального результата. Если что-то не так, появляется сообщение «Заблокирован входящий трафик, проверьте настройки сетевого экрана».

По сути, межсетевой экран — это программный либо программно-аппаратный тип системы, отвечающий за контроль информационных потоков. Но и аппаратный вариант тоже пользуется большим спросом.

Но есть некоторые функции, изначально доступные только при работе с традиционными маршрутизаторами, которые тоже организуют Firewall. Они обходятся дешевле, поэтому подходят не для крупных организаций, а для небольших компаний и филиалов. Настройки сетевого экрана легко меняются в зависимости от потребностей владельцев оборудования.

История создания

Конец 80-х гг. прошлого века — время, когда это решение и начало свою историю. Тогда Интернет не был ещё доступен для большинства людей. Та же функция раньше передавалась маршрутизаторам.

Маршрутизатор по сути первым реализовывал принцип аппаратно-программного брэндмауэра. Он нужен, чтобы блокировать информацию, способную нанести урон системе.

Намного позже возникли сами межсетевые экраны. Только в 1998 г. разработчики создали Netfilter/Iptables — сетевой экран, разработанный специально для операционной системы Linux. Такой поздний переход к новым стандартам произошёл по причине того, что долгое время функция файервола успешно передавалась антивирусным программам. Но к концу 90-х гг. сами вирусы отличались более сложным устройством.

Фильтрация трафика

Ruleset — заданный набор правил, на основе которого фильтруется вся информация, проходящая через межсетевой экран. Эту технологию можно описать как последовательность фильтров, которые анализируют и обрабатывают трафик. Они всегда следуют пакету конфигураций, заданному конкретным пользователем. Без этого блокировка происходит с нарушениями.

Существует два основных принципа, по которому обрабатывается большая часть трафика. Узнать, какой используется, достаточно просто.

- Первый, когда разрешаются любые пакеты данных. Исключение — те, на которые изначально накладывают запрет. Если информация при первом рассмотрении не попадает ни под одно из ограничений, значит осуществляется дальнейшая передача. Например, входящий трафик на Hamachi может быть заблокирован по разным причинам.

- Второй принцип предполагает, что разрешается всё, что не попадает под запрет.

Всего у межсетевого экрана две основные функции:

- Deny — запрет на данные;

- Allow — разрешение на то, чтобы пакеты передавались дальше. Позволять допуск можно разным сведениям.

Типы межсетевых экранов

Сетевая модель OSI, поддерживаемая системой — основной признак, по которому классифицируют межсетевые экраны. Существуют такие разновидности:

- инспекторы состояния;

- посредники прикладного уровня;

- шлюзы сеансового уровня;

- пакетные фильтры;

- управляемые коммутаторы, отключить которые можно в любой момент.

Управляемые коммутаторы

Работа на канальном уровне не мешает устройствам причисляться к межсетевым экранам. Способность к обработке внешнего трафика у устройств отсутствует.

Данные будут с большой вероятностью изолированы от внешних серверов сети, если организовать специальные группы хостов. Современные виртуальные локальные сети поддерживают такую возможность.

Эффективность и доступная цена — главные преимущества управляемых коммутаторов для корпоративных сетей. Минус — отсутствие функции по обработке протоколов на более высоких уровнях.

Пакетные фильтры

Они используются на сетевом уровне. Главная функция — контроль трафика, когда основой выступают данные из названий пакетов. Не возникает проблем при обработке заголовков более высоких уровней. Пакетные фильтры — первая разновидность комплексов с функцией межсетевых экранов. Это решение остаётся популярным до сих пор.

Когда приходит входящий трафик, анализируются не один вид данных, а несколько:

- протоколы сетевого, транспортного видов с заголовками;

- порты получателя, источника;

- тип протокола;

- IP получателя и отправителя на «Виндовс» и других системах.

Пакетные фильтры часто становятся компонентами ОС. Они могут дополнять персональные сетевые экраны, пограничные маршрутизаторы.

Анализ пакетов ведётся на высокой скорости, в чём их главное преимущество. На границах с сетями, для которых характерна низкая степень доверия, этот инструмент отлично справляется со своими функциями. Но высокие уровни протоколов часто делают проверки по безопасности невозможными. Включить их в программу можно, но это требует времени.

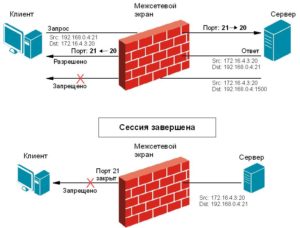

Шлюзы сеансового уровня

Решение исключает взаимодействие между узлом и сетями с внешней стороны. Такие сетевые экраны становятся своеобразными посредниками, которые получили название «прокси». Проверку проводят для каждого входящего пакета. Если что-то не соответствует пакету, установленному ранее, информация блокируется. Отбрасываются и пакеты, которые выдают себя за соединения, ранее завершенные.

Но и у таких решений есть минус — содержание поля данных практически не подвергается проверкам, поэтому хакеры легко могут передавать вирусы.

Посредники прикладного уровня

Это посредники между двумя узлами. Их преимущество, отличающее от предыдущего варианта — анализ контекста передаваемых данных. Функции таких межсетевых экранов расширены по сравнению со стандартными технологиями:

- определение и блокирование нежелательных, несуществующих последовательностей команд;

- полный запрет на передачу некоторых видов данных;

- определение типа передаваемой информации. Тогда она не сможет войти с большой вероятностью.

Долгий анализ пакетов, связанный с временными затратами — главный минус решения. Новые протоколы и сетевые подключения не поддерживаются системой автоматически. Вход для вирусов из-за этого облегчён.

Инспекторы состояния

Главная цель у создателей этих систем была в объединении преимуществ, характерных для вариантов, описанных выше. Таким образом появился брандмауэр, способный обрабатывать трафик как сетевого, так и прикладного уровней.

Инспекторы состояния проводят контроль большого количества факторов:

- все приложения. Основа — посредники, разработанные ранее;

- все передаваемые пакеты данных, для чего разрабатывается специальная таблица с правилами;

- все сессии. Отдельно изучается таблица, связанная с их состояниями. Исправить ошибки можно без проблем при необходимости.

Реализация межсетевых экранов

Межсетевые экраны бывают программными либо программно-аппаратными. Программные выполняются в двух основных вариантах:

- специальное устройство;

- отдельный модуль в маршрутизаторе или коммутаторе.

Программным межсетевым экранам предпочтение отдают чаще всего. Для их эксплуатации достаточно установить специальное программное обеспечение, что редко вызывает трудности у тех, кому интересен телекоммуникационный обмен данными.

Программно-аппаратные комплексы специального назначения — выбор крупных предприятий. Они получили название и обозначение Security Appliance.

У подобных систем имеются следующие преимущества:

- отказоустойчивость. Вероятность сбоя практически исключается, система продолжает работать эффективно, что является важным критерием для многих в бизнесе;

- высокие показатели производительности. Операционная система во время работы выполняет одну-единственную функцию. Любые посторонние сервисы исключаются. Сертифицировать подобные решения удалось уже давно;

- простое управление. Настроить без труда можно любой параметр. Для контроля разрешается использовать любой протокол, соответствующий действующим стандартам. Допускаются и защищённые варианты. Маршрутизатор такого разнообразия не предполагает.

Ограничения межсетевого экрана

Если межсетевой экран не может интерпретировать данные, их фильтрация просто не проводится. В таком случае пользователь сам задаёт действия с данными, которые остались неопознанными. Для этого используют файлы конфигурации. К таким пакетам относят трафик из следующих протоколов:

- TLS — средство для решения множества проблем;

- SSH;

- IPsEC;

- SRTP. Общий у них только принцип работы, конкретные параметры отличаются.

Для скрытия содержимого чаще всего используют различные методы криптографии. Данные прикладного уровня шифруются специальными протоколами:

- сертифицированный Open PGP;

- S/MIME. У каждого решения своё назначение.

Требования к межсетевым экранам ФСТЭК

Основных требований со стороны ФСТЭК по отношению к межсетевым экранам не так уж и много.

Их список выглядит следующим образом:

- выдача предупреждающих сообщений пользователям, благодаря чему облегчается блокировка доступа к нежелательному контенту. Роутер при этом не имеет значения;

- переход в режим аварийной поддержки;

- ведение таблиц состояний каждого соединения с указанием статуса. Называться они могут по-разному;

- создание, назначение различных профилей с разными настройками;

- дополнительная поддержка для администраторов. Идентификация, аутентификация тоже относятся к необходимым действиям. Таким образом, разблокировать доступ легко;

- регистрация, учёт по выполнению различных проверок. Обязательна функция по чтению таких записей. То же касается поиска, фильтрации информации по записям;

- разрешение либо запрет на информационные потоки по результатам проверок;

- проверка каждого пакета по таблице состояний. Настраивать работу должен тот, кому оборудование принадлежит;

- фильтрация пакетов с использованием различных показателей;

- фильтрация любого сетевого трафика. Проверять нужно по заранее заданным параметрам.

Требований не так много, но и они нуждаются в доработке.

Межсетевые экраны созданы для дополнительной защиты от злоумышленников. Главное — серьёзно отнестись к настройкам программного обеспечения. Любая ошибка при указании параметров может привести к серьёзному ущербу. Из-за этого сеть теряет работоспособность, передача трафика останавливается, особенно когда он нужен.