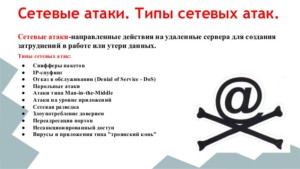

Классификация и способы борьбы с сетевыми атаками

Все понимают, что общество современных людей просто не может без информационных технологий, которые настолько плотно вошли в нашу жизнь, что без них не происходят ни одни бизнес-процессы, не работают производства и офисы. Для развлечения человек также идет в интернет, ведь там можно посмотреть фильм, поиграть в онлайн-игру, почитать книгу и так далее.

Одной из главных задач интернета и интернет-специалистов является обеспечение его безопасности, потому что в противном случае данные всех людей будут в свободном доступе. Опасным процессом в интернет-сети является сетевая атака. Сразу же возникают очевидные вопросы: что такое сетевые атаки, какие атаки бывают на сетевом уровне, какова классификация сетевых атак.

Содержание

Определение

Сетевая атака — это определенное действие, осуществляемое с целью получения контроля над любой локальной или удаленной вычислительной системой или компьютером. Атака может также предполагать повышение прав аккаунта в определенной сети, дестабилизацию этой сети, а также получение личных данных людей, являющихся пользователями ВС.

Классификация

На данный момент есть множество видов атак, которые различаются:

- по характеру воздействия на сеть;

- по цели воздействия;

- по наличию обратной связи с атакуемой сетью;

- по условию начала осуществления атаки;

- по расположению субъекта атаки относительно объекта;

- по уровню эталонной модели ISO.

По характеру воздействия на сеть

По характеру воздействия на сеть можно выделить активные и пассивные варианты. Пассивный тип не оказывает прямого воздействия на работу системы, но может нарушить ее безопасность. Такой тип сложно обнаружить, ведь он не оказывает сильного влияния на ВС. В качестве пассивного примера можно привести прослушку.

Активное воздействие предполагает прямое воздействие на сеть, включающее ограничение ее работоспособности, изменение настроек. Его главное отличие от первого типа в том, что он предполагает свое обнаружение и оставляет после себя следы. Пассивное воздействие такого себе не позволяет.

По цели

Целью могут быть нарушение функционирования, целостности или конфиденциальности ЛСВ. Главной целью любых атак является получение доступа к закрытой информации путем ее перехвата или искажения. Первый вариант подразумевает получение доступа без возможности изменения. Второй, соответственно, с возможностью.

По наличию обратной связи с атакуемым объектом

Классификация предполагает наличие обратной связи и ее отсутствие, когда атака имеет однонаправленный вид. Атакующий субъект производит обмен данными с атакуемым и между ними появляется обратная связь, которая позволяет субъекту иметь актуальную информацию о состоянии объекта. Атаки без обратной связи проводятся тогда, когда не нужно реагировать на изменение состояния объекта.

По условию начала осуществления воздействия

Условие атаки может быть разным. Среди основных: по запросу от объекта, по наступлению определенного действия на стороне объекта, атака без условия. Соответственно безусловная атака производится в любой момент времени. Доступ по запросу предполагает ожидание определенного типа запроса от атакуемого объекта.

По расположению субъекта атаки относительно атакуемого объекта

Эта категория предполагает межсегментное и внутрисегментное расположение. Первый тип означает, что объект и субъект находятся в разных сегментах сети, а второй — в одном сегменте. Под сегментом обычно понимают физически объединенные хосты (компьютеры)

По уровню эталонной модели ISO/OSI, на котором осуществляется воздействие

Среди моделей можно выделить:

- Физический уровень;

- Канальный уровень;

- Сетевой уровень;

- Транспортный уровень;

- Сеансовый уровень;

- Представительный уровень;

- Прикладной уровень.

Краткое описание

Ниже будет представлен список некоторых конкретных видов атак с их описанием:

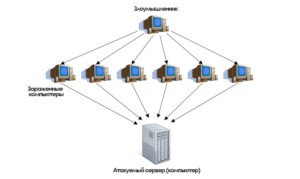

- Фрагментация данных. Когда пакет трафика поступает в передачу по IP, он делится на части и собирается при достижении получателя. Атака предполагает посылку большого количества таких фрагментов и засорение буфера обмена, что приводит к аварии и нестабильной работе;

- Ping Flooding. Возможна только при наличии доступа к быстрым каналам интернета. В отличие от стандартного применения команды проверки пинга, которая не нагружает сеть, флудинг может привести к перегрузке сети;

- Использование нестандартных поддельных протоколов. Пакет данных типа IP содержит специальное поле для определения типа протокола пакета, который в него инкапсулирован. Это значение можно заменить и система безопасности не распознает передачу данных;

Технологии обнаружения и алгоритмы действий при борьбе

IT-технологии и устройства развиваются настолько быстрыми темпами, что механизмы защиты, которые являются статичными, не всегда могут должным образом защитить сеть и данные. Специально для этого разрабатываются динамические методы защиты, которые способны оперативно обнаруживать и нейтрализовывать угрозы. По своей сути такой механизм работает по принципу оценки подозрительности действий процесса или службы в сети.

Алгоритм действия направлен на идентификацию и реагирование на подозрительные объекты и осуществляемую ими деятельность, которая может быть направлена на ресурсы сети и вычислительных машин.

Методы защиты

Способы предполагают определенные действия, направленные на защиту целостности и конфиденциальности данных:

- Шифрование данных и использование надежных портов. Если его нет, уязвимость сети повышается;

- Использование антивирусных программ и сканеров (такие услуги предоставляет Касперский, Др. Веб, Норд и др.);

- Установка блокираторов снифферов и руткитов;

- Использование межсетевого экрана.

Существует много разновидностей сетевых атак. Меры по их предотвращению компьютерный специалист должен принимать заранее. В противном случае возможна утечка личных данных и нарушение целостности сети.